Digital Summ’R, l’été numérisé !

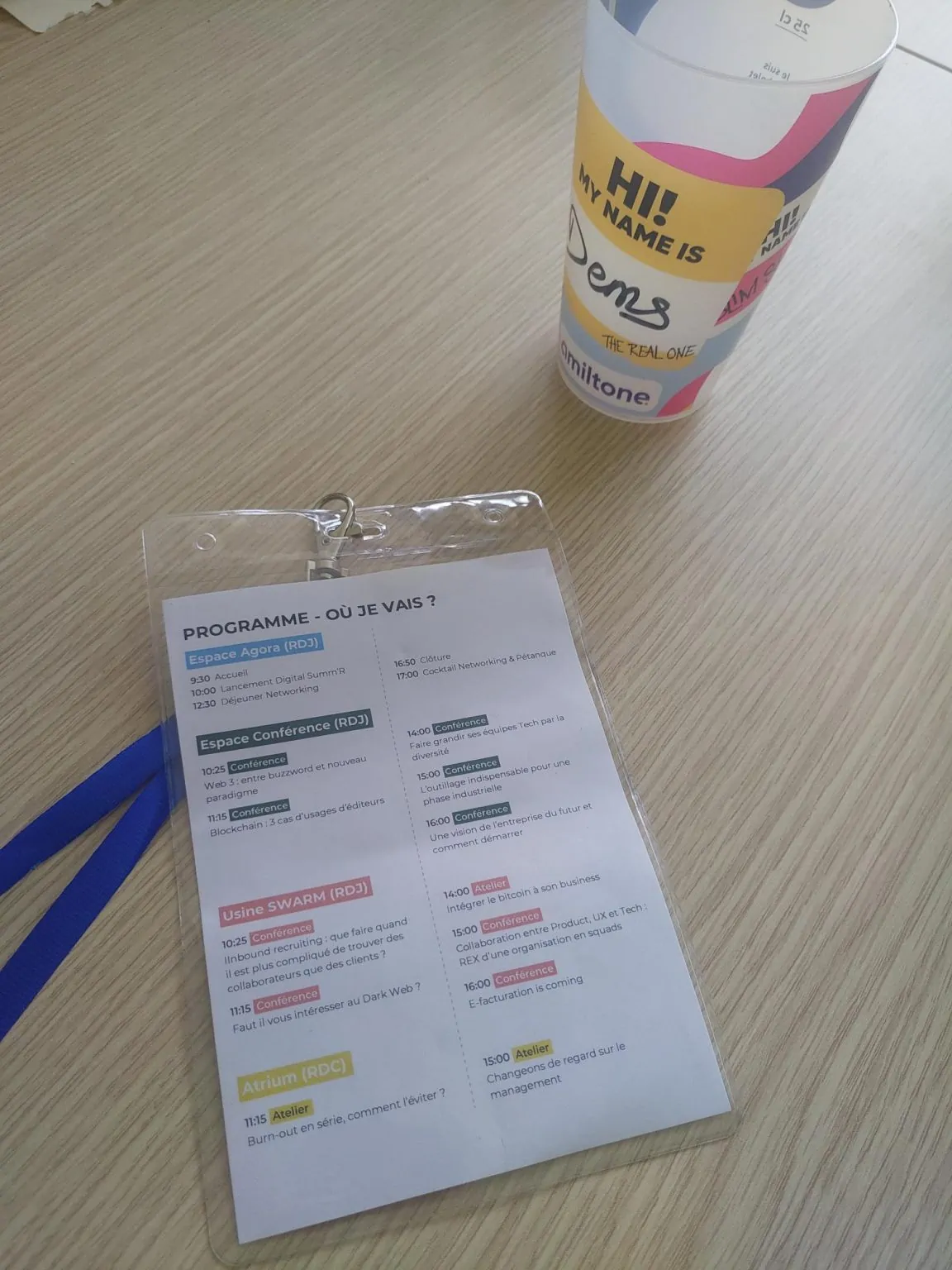

Comme c’est devenu notre habitude à la fin du mois d’août, nous étions présents au campus numérique de la région Auvergne-Rhône-Alpes pour une nouvelle édition des Digital Summ’R ! Le rendez-vous IT de l’été organisé par la Digital League !

Pas le temps de tergiverser, après quelques mots de la région et du président de Digital League, il était l’heure de se plonger dans les conférences !

Malheureusement, ne disposant pas du don d’ubiquité ! Il nous était impossible de couvrir toutes les conférences proposées par la Digital League. Navré si nous n’avons pas couvert celle que vous vouliez voir

Web 3, simple buzz ou vrai changement ?

La première conférence à laquelle nous avons pu assister portait sur le Web 3 et cherchait à différencier le buzz autour de ce terme nouveau et les véritables bouleversements qui se cachent derrière cette appellation.

La conférence était présentée par le journaliste Grégory De Wageneer du Journal du Coin. Elle s’est attardée sur le fait que le Web 3 n’est pas un remplacement des précédentes versions ! Mais bien une nouvelle couche qui vient se superposer aux précédentes; les transformant en y ajoutant de nouvelles technologies et pratiques.

Si on peut résumer le Web 1 aux premiers pas d’internet et à son fonctionnement en sens unique. (On y prend des informations, mais on en donne relativement peu) On peut également centrer son successeur (le Web 2, donc) sur l’upload massif de données privées sur des serveurs externes. (Notamment dû à l’explosion de l’usage des réseaux sociaux, comme Facebook, Instagram, Twitter…)

Mis à mal par les scandales Prism et Cambridge Analytica, ce modèle est délaissé au profit du Web 3. Car il répondrait à cette crise de confiance dans l’internet par une pseudonymisation accrue.

Il y a d’ailleurs un parallèle intéressant avec les cryptomonnaies qui émergent de manière simultanée. Grâce à leur volonté de restituer une certaine “souveraineté” aux consommateurs échaudés par les crises bancaires à répétition.

Le saviez-vous ? C’est d’ailleurs le secteur financier qui profite le plus du Web 3 pour l’instant, en attendant les éventuels développements des univers virtuels promis par les GAFAM (le fameux Métavers).

C’est d’ailleurs le secteur financier qui profite le plus du Web 3 pour l’instant, en attendant les éventuels développements des univers virtuels promis par les GAFAM (le fameux Métavers).

Globalement, une des nouveautés les plus significatives du Web 3 porte sur la diminution importante du nombre d’intermédiaires pour les entreprises, en particulier dans leurs transactions électroniques, ce qui devrait entraîner une diminution notable des frais !

Une des inquiétudes du secteur était de savoir si ce système serait pérenne ou bien si l’on était plus proche d’une bulle spéculative comme vu par le passé.

S’il est impossible de prévoir l’avenir, on peut toutefois noter que Google et BlackRock ont massivement investi dans cette technologie, signe qu’elle ne devrait pas s’épuiser tout de suite.

Dans un contexte d’usage accru d’internet et des cryptomonnaies, la technologie de la Blockchain n’apparaît pas menacée à moyen terme.

Le secteur est même en plein développement, avec l’apparition de métiers liés directement au secteur financier et aux cryptos !

L’obligation de traiter les factures en ligne et l’automatisation du versement des salaires et du paiement des prestataires aidera également au développement du secteur. Seule ombre au tableau, et non des moindres, les soucis de sécurité et d’intégrité des données qui peuvent se poser ! Notamment au vu du stockage massif sur des serveurs clouds externes (AWS, Azure…). Efficaces certes, mais n’offrant pas de garanties totales au niveau de la sécurité.

E-Facture, un futur pas si lointain ?

Puisque l’on parle de facturation en ligne, attardons-nous sur la conférence de Bertrand Dutour sur l’arrivée prochaine de la facturation en ligne et ses enjeux calendaires.

L’objectif de l’administration est d’arriver à une obligation de traitement en réception et en envoi des factures électroniques pour les grandes entreprises, les PME et les TPE d’ici à mi-2026. L’objectif derrière cette numérisation des moyens de paiement est évidemment de lutter contre la fraude à la TVA. Mais également de permettre de diminuer les coûts déclaratifs ainsi que la remontée et le partage d’informations vers l’administration.

Afin de satisfaire cette même administration, la numérisation de ce processus doit respecter scrupuleusement 3 principes :

Garantir l’authenticité de l’origine du document

Garantir l’intégrité du contenu (il ne doit pas être modifié durant sa circulation)

Le document doit être lisible à la fois par un utilisateur humain ainsi que par les machines (format, mise en page…)

S’il existe encore des exceptions liées au modèle d’activité ainsi qu’aux spécificités fiscales françaises, cette facturation sera adoptée à l’échelle européenne ! Avec à la clé notamment une économie de près de 4,5 milliards d’euros pour les entreprises françaises (selon la DGFiP) !

Dark web, un atout pour la sécurité informatique ?

La question peut paraître étrange non ? Mais c’est pourtant l’axe choisi par Amin Traoré et Cédric Cally Caballero de Vaadata pour leur excellente présentation.

Au travers de 3 cas d’usages très représentatifs, ils ont pu montrer comment le dark web peut être utilisé non pas dans un but malveillant, mais au contraire comme outil de veille pour anticiper les attaques et remarquer les mouvements potentiellement suspects !

En s’appuyant sur les 3 cas concrets qu’ils avaient mis en avant plus tôt, les deux collègues ont pu exposer les risques principaux à même de toucher chaque système.

Par exemple, dans le cas où un identifiant normalement utilisé en interne venait à être utilisé à l’étranger, cela pourrait être un indice révélateur d’une tentative d’intrusion. Dans ce cas, un travail de veille auprès de larges bases de données de contacts et faux comptes peut être pertinent pour voir émerger des identifiants issus de son entreprise.

Autre possibilité de veille : il est théoriquement possible de retrouver une liste d’assets volés, vous permettant ainsi de confirmer que vous avez bien été la cible d’une attaque et de prendre les mesures de contention des risques. Notamment si les informations fuitées permettent de contourner les authentifications.

Il existe également des sites spécialisés dans le fait de répertorier des fuites de codes sources afin de les archiver pour une longue période de temps.

Et si l’on se concentrait sur une faiblesse technique de mon site pour l’exploiter ?

Là encore, une veille efficace peut vous sauver la mise ! Il sera pertinent d’arpenter les forums de hackers spécialisés pour voir si les “bruits de couloirs” d’une attaque sont

Attention ! Certains sites se font une spécialité d’identifier une faiblesse présente sur un site, de préférence populaire. Afin de créer puis de vendre un script d’attaque “clé en main”.

Enfin, le dernier Use Case se concentrait sur un rachat d’entreprise informatique. Plus précisément sur le check-up de sécurité complet à effectuer afin de s’assurer de la pérennité de ses structures.

L’objectif est d’avoir une vue globale mais très précise de l’ensemble du système informatique afin d’évaluer les risques. Notamment estimer s’il y a pu avoir de potentielles fuites !

Y a-t-il des fichiers dans la nature ? Y a-t-il des récurrences anormales du nom de mon entreprise sur les forums cachés ? Autant d’indices qui peuvent vous aiguiller sur vos risques !

Dans le pire des cas, vous pourrez découvrir qu’une porte dérobée existe et permet de contourner vos sécurités ou bien que l’on vend vos accès sur la marketplace et qu’une fuite de données importante se prépare… Le genre de situation dont on aimerait être au courant !

Par exemple ? En cartographiant avec précision votre site afin de déceler de potentielles faiblesses. Les technos et outils techniques mobilisés pour sa réalisation ou encore le domaine d’activité et les infrastructures disponibles son aussi des cibles potentielles !

À noter que si le dark web fait peur à juste titre; le “clear web”, son pendant indexé et connu du grand public, est très loin d’être exempt de menaces ! Des personnes malveillantes peuvent faire une recherche d’informations poussées basées sur celles publiques et légalement atteignables.

Par exemple ? En cartographiant avec précision votre site afin de déceler de potentielles faiblesses. Les technos et outils techniques mobilisés pour sa réalisation ou encore le domaine d’activité et les infrastructures disponibles son aussi des cibles potentielles !

Des gestes simples permettent de diminuer fortement les cyberrisques pour votre entreprise. Comme documenter avec précision l’évolution de son système informatique ou mener une veille active pour réduire sa surface d’attaque potentielle. Et bien sûr passer très régulièrement en revue ses technos, outils et process pour s’assurer de leur maintien à jour !

Elcia, l’organisation en Squad. Le meilleur moyen pour faire collaborer Product Owner, UX et Tech ?

Yolaine et Benjamin nous ont présenté la manière qu’a eu leur entreprise de refonder son organisation de travail. L’objectif ? Être en capacité de répondre aux exigences de transformation numérique qui s’imposaient.

Comment Elcia a pu moderniser sa solution logicielle implantée depuis 2 décennies pour la moderniser et la rendre encore plus pertinente aujourd’hui ?

Tout d’abord en repensant l’organisation de ses équipes qui s’est dirigée vers une formation en Squads. Chaque Squad étant composé d’un Product Owner, de Designers et de Développeurs.

L’innovation est dans le degré d’autonomie qui est laissé à chaque Squad. Celle-ci n’a plus la charge de développer une feature précise, mais a en charge un périmètre plus large de ce que devra faire l’application. La Squad est donc autonome. Elle a la charge de développer, intégrer et maintenir ses développements en définissant elle-même son processus de travail !

Attention, un cadre est imposé, basé sur la méthode agile. Cependant, les diverses Squads sont incitées à s’approprier cette méthode agile pour l’adapter à leurs besoins.

Cette organisation permet un avantage indéniable dans un contexte de forte croissance. La scalabilité est très facile à la hausse comme à la baisse.

Orienté R&D ou orienté produit ?

En passant ainsi d’une organisation plutôt orientée R&D à une organisation qui s’oriente plus vers le produit fini, il faut maintenir une communication interne très efficace ! Il faut une diffusion optimale des informations ainsi qu’une roadmap bien définie pour tous les acteurs du projet.

Leur approche du design centrée sur les besoins de l’utilisateur s’intègre parfaitement bien dans le système des Squads. De plus, cela correspond à un ciblage très parcimonieux des clients afin d’éviter de biaiser les retours obtenus. Il a fallu faire un fort travail d’évangélisation en interne pour pousser les méthodologies agiles et légitimer les choix. Et ce afin d’enclencher une logique d’amélioration continue des processus.

Il faut maintenir une forte mobilité entre les Squads qui fonctionnent vraiment comme des micro-entreprises ! Cela permet de faciliter la circulation des informations et des compétences.

Et voilà pour cette rapide rétrospective du Digital Summ’R ! Merci encore aux organisateurs, conférenciers et participants, et rendez-vous l’année prochaine pour une nouvelle édition !